微软于4月19日在中国北京首次发布全新的安卓手机端Office Mobile应用。微软此次将 Word、Excel、PowerPoint三者完美合一,为中国的消费者带来完整的移动办公体验。

微软大中华区副总裁兼市场营销及运营总经理康容表示:“微软一直倾听用户的声音,最大化满足 Office 用户的需求。我们十分欣喜地宣布,此次微软中国将携手行业领先的合作伙伴——华为,小米,腾讯和百度在中国联合首发全新安卓手机端 Office Mobile 应用,为移动办公带来更便捷的创新体验。”

全新安卓手机端 Office Mobile 应用以更小的存储空间,为用户带来包括 Word、Excel、PowerPoint 的一站式完整办公体验。同时,它还具有 Office 熟悉的外观和品质,以及专为中国用户设计的本地化创新功能,进一步为用户带来更多便利。

全新安卓手机端 Office Mobile 应用将以“三合一”模式全面集成 Word、 Excel、PowerPoint 三个独立应用中所有功能,用户可随时随时地访问、查看和编辑 Word、Excel 和 PowerPoint 文档。这款全新安卓手机端 Office Mobile 应用体积更轻盈,不仅减少了应用程序对手机内存的占用,而且简化了用户在不同办公软件之间的切换操作。以更小的存储空间,为用户带来完整的办公体验。

(全新安卓手机端 Office Mobile 应用将 Word、Excel、PowerPoint 三者完美合一)

全新安卓手机端 Office Mobile 应用为用户带来熟悉的跨设备办公体验。当用户使用不同设备对文档进行浏览、快速编辑或添加注释时,所有文档的格式和内容都会与原始文档保持一致。Word 界面整洁美观,文字、图片、页眉、页脚和图表都保持原有格式;无论是幻灯片中的动画、SmartArt 图形和形状,还是 Excel 中的图表和数据,都能够高保真呈现,完美兼容。此外,用户还可以在全新安卓手机端 Office Mobile 应用中浏览 PDF 格式文件,将文档转存为 PDF 格式并进行分享。

(支持图表、动画、SmartArt 图形和形状等功能)

微软Office一直重视中国用户的声音,通过本地化功能创新,为中国用户带来更好的移动办公体验。全新安卓手机端 Office Mobile 应用支持多种分享形式。除了以链接形式邀请他人编辑或查看文档,还可作为附件一键共享到邮件以及微信、QQ 等社交软件,更好地迎合中国用户的使用习惯。

(融合本地化创新功能,支持文件分享到微信、QQ 等社交软件)

从今天开始,中国安卓手机用户就可以通过华为应用市场、小米应用商店、腾讯应用宝和百度手机助手下载并体验全新安卓手机端Office Mobile应用了。同时,也可以通过微软官网下载安装全新安卓端 Office Mobile 应用。

转自(Microsoft)

微软在旧版Office基础上对软件做了升级,打造了全新的 Office 2016 办公软件,Office 2016新功能包括附带的Office移动应用程序,其中包括家庭版、个人版及专业版等多个Office版本。全新的 Office 2016 功能众多。你可以借助 Office 365,立即完成作业。新功能有助于以更少步骤更快执行工作、轻松与他人协同创作,并可随时随地获取文档。

Microsoft Office 2016应用的新增功能

| 简化协同作业利用 Office 2016,可更轻松地共享文档并同时与他人协作。协同处理文档通过在 Word、PowerPoint 和 OneNote 中共同创作,查看其他人的编辑内容。提升后的版本历史记录让你可以在编辑进程的过程中回顾文档快照。简化共享只需单击按钮即可直接从文档中共享。还可使用 Outlook 中的新式附件(从 OneDrive 中附加文件),并在不退出 Outlook 的情况下自动配置权限。Office 跨所有设备运行跨任何设备查看、编辑、分析和演示 Office 2016 文档,从电脑或 Mac 到 Windows 和 Apple®,再到 Android™ 电话和平板电脑均可实现。 |

Office 满足你的需求使用 Office 2016 以全新更快的方式持续执行任务,达到期望结果。借助 Tell Me 查找命令只需告知 Word、Excel 或 PowerPoint 所希望的操作,Tell Me 功能即可引导你找 到命令。使用 Bing 支持的“智能查找”实现实施核查“智能查找”使用高亮显示的术语和文档的其他上下文信息,以提供来自 Web 的搜索结果,一切操作均在文档中完成。更少点击即可查看见解使用一键式预测将历史数据迅速转变为未来趋势分析。全新图表有助于直观显示复杂数据。 |  |

| Office 随你而动从工作到钟爱的咖啡店,始终在所有设备上跟进重要信息(朋友、家人和项目)。Office 应用经过优化可实现触控通过触控进行阅读、编辑、缩放和导航。使用数字墨迹记笔记或进行注释。利用 OneDrive 云存储空间实现所有功能轻松保存到云存储空间,并在设备间切换而无任何错误。无论你使用的是哪种设备,Office 应用都会恰好在你中断的位置继续操作。 |

完美适用于 Windows 10Office 2016 和 Windows 10 的组合是执行作业的全球最完整解决方案。Hello只需说一次“Hello”,Windows 即会将你登录到电脑和 Office — 只需一步全部完成。Cortana将 Cortana 引入 Office,以帮助你执行操作。让带 Office 365 集成的 Cortana 帮助处理会议准备等任务。Office 移动应用Windows 10 上的 Office 移动应用支持触控、反应迅捷,并且经过优化,实现了随时随地可用。

|  |

| Office 最佳价值利用 Office 365 灵活订阅计划,可挑选适合你的选项。选择个人计划或使用整个家庭的计划。获取已安装的 Office 应用程序Office 365 包括适合电脑和 Mac 的全新 Office 2016 应用,例如 Word、Excel、PowerPoint、Outlook 和 OneNote。1 TB 的 OneDrive 云存储空间OneDrive 让你在任意设备上随时随地始终跟进重要信息(朋友、家人、项目和文件)。获取免费技术支持在使用 Office 2016 方面需要帮助?每位 Office 365 订阅者都可从受过培训的 Microsoft 专家处获得免费技术支持。 |

Microsoft Office 专业版 2016 使用 Office 更智能地工作 - 最适合希望在一台 PC 上使用包含了 Outlook、Publisher 和 Access 的 Office 的用户。

像专家一样工作 | 扩展 Office | 轻松共享文件 | ||

获取像专家一样创建、演示、发送 和发布内容所需的工具 — Word、Excel、PowerPoint、OneNote、Outlook、Publisher 和 Access。 | 可使用 Office Online 实时查看、编辑以及与他人协作处理在线存储的文件。可从任何运行受支持浏览器且连接了 Internet 的设备访问内容。 | 在线存储文件以在外出时访问它们,你还可以快速邀请他人查看或编辑这些文件。 |

Office 套件 |

|

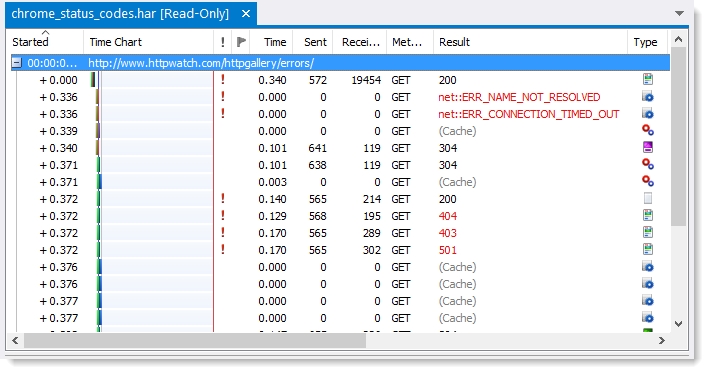

Microsoft发布了安全公告MS 17-005,它为各种版本的Windows提供了一些补丁。这些补丁(全部称为KB 4010250)启动Adobe APSB17-04中的Flash Player修复程序,修复了13个关键漏洞。微软用了一个星期的时间来修复漏洞。

这些补丁现在可以通过Windows Update在设备上运行:

Windows 8.1,RT 8.1和运行Internet Explorer 11的Server 2012 R2

Internet Explorer 10的Server 2012

所有版本的Windows 10 - RTM(1507),1511,1607和Server 2016

| 推荐厂商 | 功能 | 活动内容 |

|---|---|---|

| DevExpress | 提供全球顶级.NET界面控件,中国独家代理 | 全线产品单套6.7折,多套更优惠,查看详情>>> |

| Fastreport全线产品 | 功能齐全、快速有效的报表解决方案 | 在线订购年终回馈价6.5折!立即购买>>> |

| Aspose | 顶尖的文档处理工具 | Total版惊喜价6折!查看更多>>> |

| Kendo UI | 创建数据丰富的Web应用程序的最完整UI库 | Telerik全线产品6.5折优惠,查看详情>>> |

| BCGSoft | 全球最优秀的MFC界面类库 | 全线产品6.5折全年最低,立即查看>>> |

| Dynamsoft | 版本控制和事件跟踪软件应用程序领域的领先开发商 | 全线产品6.7折终极回馈,立即查看>>> |

| VectorDraw | 优秀的矢量绘图控件,支持2D和3D图形 | 全线产品6.6折冰点价!点击购买>>> |

| 点击查看更多厂商 | ||

郑重承诺:慧都所售产品均为厂商授权的正版产品,请完全放心!

*想要了解更多优惠信息?请咨询慧都客服>>>

*本活动最终解释权归慧都科技所有

咨询热线: 400-700-1020(免费) 023-66090381

Essential Studio企业版,一个跨越八个平台并包含433种独特控件的企业级工具包。使用Essential Studio企业版,开发者可以创建丰富的应用程序,并轻松地集成商业智能分析和报告解决方案。Essential Studio企业版是世界级的软件组件,它使得开发者能在最苛刻的环境下开发出高质量的软件。

Xamarin.Forms | 构建跨平台应用程序新的选择器控件 新的径向菜单控件 PDF查看器中的文本选择和复制功能 |

ASP.NET MVC | 构建强大的Web应用程序StackingSplineArea和100%StackingSplineArea图表 图表支持标尺 甘特图控件支持修改工作周 |

ASP.NET Web Forms | Web开发新的日期范围选择器 StackingSplineArea和100%StackingSplineArea图表积图类型 图表支持标尺 |

UWP | 开发Windows生态系统新的选择器控件 图表的轴刻度 支持甘特图控件的样式定制 |

JavaScript | 充分利用JavaScriptStackingSplineArea和100%StackingSplineArea图表 图表支持标尺 甘特图控件支持修改工作周 |

Windows Forms | 构建更好的应用程序DocIO内容控件 消息框定制 标记PDF |

WPF | 控制桌面树形网格的主题支持 图表的轴刻度 基于参数布局的Report Viewer参数渲染 |

2017慧都十四周年狂欢搞事情!砸金蛋100%抽现金红包、满额豪送iPhone X、iPhone 8、DevExpress汉化免费送、团队升级培训套包劲省10万元......更多惊喜等您来探索!